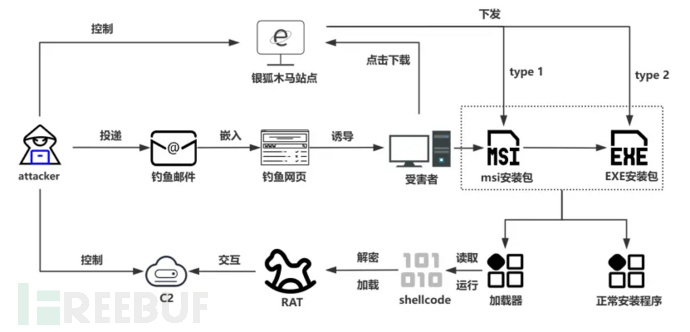

网络安全研究人员发现一起针对普通用户的复杂恶意软件攻击活动,攻击者通过武器化流行在线工具(特别是谷歌翻译界面)实施攻击。银狐(Silver Fox)黑客组织开发了一套精密的攻击链,利用社会工程学手段传播臭名昭著的Winos木马程序,这标志着恶意软件分发技术的重要演变——攻击者开始利用用户对合法网络服务的信任实施攻击。

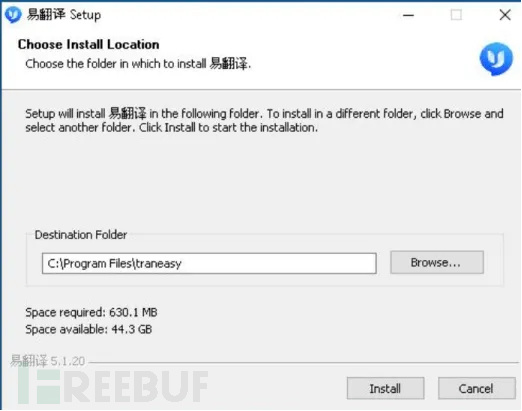

攻击方法的核心是创建高仿真的常用应用程序和网站。攻击者搭建了虚假的WPS Office、谷歌翻译门户、货币转换器等流行应用软件下载页面。

当用户与这些恶意网站交互时,会遭遇虚假的Flash更新提示,这些提示会将用户重定向至攻击者控制的下载服务器,获取恶意安装包。

知道创宇404团队研究人员确认该活动是银狐组织自2024年以来持续运作的更大规模攻击行动的一部分,该组织在社会工程学攻击手法上展现出极强的适应能力。研究人员指出,这种攻击变种与传统恶意软件分发方式有显著不同,它专门针对寻求翻译服务和生产力工具的用户。

感染机制显示出精妙的技术实现,攻击者在钓鱼网站中嵌入了精心设计的JavaScript代码。恶意脚本会创建隐藏的输入元素,并在显示虚假Flash更新通知前尝试从远程JSON文件获取配置数据。嵌入的重定向脚本展示了攻击者的技术水平:

fetch('url.json') .then(response => response.json()) .then(data => { const urlToUse = data[0]; document.body.addEventListener('click', function() { alert("检测Flash版本过低,请安装后插件重试!"); }); window.location.href = urlToUse; });

成功安装后,恶意软件会部署多个组件(包括javaw.exe、Microsoftdata.exe等支持文件),在受感染系统上建立持久化访问。伪装成合法微软软件的Winos木马具备全面的数据窃取能力,包括屏幕截图捕获、键盘记录和剪贴板监控功能。该攻击活动的持久化机制涉及注册表操作,确保长期控制系统,恶意软件会将自己写入Windows启动位置。

分析显示,最终有效载荷的程序数据库中含有"RexRat4.0.3"的引用,表明攻击者使用了商业远程访问工具并将其改造用于网络犯罪活动。

银狐组织的这次攻击活动反映出恶意软件分发的危险趋势——攻击者越来越依赖社会工程学而非技术漏洞实现初始入侵,这使得用户教育和安全意识成为企业网络安全战略的关键组成部分。